Kopie zapasowe danych, które przywrócą Cię do działania w kilka minut

Zabezpiecz to, co najważniejsze. Awaria, błąd pracownika czy atak ransomware?

Z backupem wracasz do pracy w kilka minut, nie tygodni.

Nie masz backupu?

To może Cię spotkać:

- Twoje dane zostają zaszyfrowane przez ransomware, a haker żąda okupu.

- Awarie serwera lub dysku powodują utracenie wszystkich plików w sekundę.

- Przypadkowe usunięcie ważnego dokumentu przez pracownika – nie da się cofnąć.

- Utrata baz klientów i dokumentów – paraliż firmy na tygodnie.

- Kara RODO za wyciek danych osobowych – setki tysięcy złotych.

Pułapki w ochronie danych, które

kosztują firmy fortunę

Backupy na celowniku ataków

Coraz więcej ataków ransomware najpierw niszczy kopie zapasowe, a jeśli nie są izolowane, nie masz czego odzyskać.

Zbyt szeroki dostęp

do kopii

Kiedy wiele osób ma dostęp do backupów bez kontroli i rejestracji działań, rośnie ryzyko błędów lub celowych naruszeń.

Brak testów

odtwarzania danych

Kopie istnieją, ale nie wiadomo, czy da się je przywrócić. Bez testów backup to tylko pusta deklaracja.

Niekompletna strategia backupu

Często brakuje kopii konfiguracji systemów, danych z chmury lub maszyn wirtualnych — przez co odzyskiwanie jest niepełne lub niemożliwe.

Brak szyfrowania i zabezpieczeń

Backup bez szyfrowania i kontroli dostępu może zostać łatwo przejęty, zmodyfikowany lub skompromitowany.

Jak wygląda Twoja firma, gdy ochrona danych działa 24/7?

- Wszystkie dane – od plików na komputerach po bazy w serwerowni – automatycznie kopiują się w tle, bez przerywania pracy.

- Nawet w przypadku ataku ransomware możesz w kilka minut przywrócić system do stanu sprzed infekcji.

- Pliki są przechowywane w kilku lokalizacjach – w chmurze i lokalnie – dla maksymalnego bezpieczeństwa.

- Wirtualne maszyny i serwery fizyczne można odtworzyć „na kliknięcie”, bez długich przestojów.

- Historia kopii pozwala wrócić do wersji sprzed dni, tygodni, a nawet miesięcy.

Jak wdrożenie backupu może zmniejszyć

ryzyko cyberzagrożenia?

Wdrożenie skutecznego systemu backupu znacząco ogranicza skutki cyberataków, awarii i błędów ludzkich – zapewniając możliwość szybkiego odzyskania danych i ciągłość działania. Poniżej znajdziesz kluczowe elementy, które wpływają na bezpieczeństwo kopii zapasowych i skuteczne przywracanie środowiska:

Ataki ransomware to dziś jedno z największych zagrożeń dla ciągłości działania firm. Zaszyfrowanie serwerów, baz danych czy całych systemów może sparaliżować działalność na wiele dni, a nawet tygodni — chyba że firma ma dobrze zaprojektowaną strategię backupu.

Odporność na ransomware oznacza, że Twoje kopie zapasowe są:

- Izolowane od systemów produkcyjnych (np. w strefie air-gap),

- Niemodyfikowalne — dzięki technologii WORM (Write Once Read Many),

- Regularnie testowane pod kątem możliwości przywrócenia.

Dzięki temu, nawet jeśli główny system zostanie całkowicie zaszyfrowany lub zablokowany, możesz szybko odzyskać dane z bezpiecznych kopii, bez płacenia okupu i bez wielodniowego przestoju.

Posiadanie kopii zapasowej to jedno — ale pewność, że da się z niej skorzystać, to coś zupełnie innego. W sytuacjach kryzysowych liczy się każda minuta, a ręczne testowanie backupu „od czasu do czasu” to zbyt duże ryzyko.

Dzięki automatycznym testom odtwarzania:

system sam cyklicznie sprawdza integralność danych i możliwość ich przywrócenia,

błędy są wykrywane wcześniej, zanim będzie za późno,

masz udokumentowane dowody, że backup działa – co jest ważne również przy audytach.

To nie teoria – to praktyczny dowód gotowości na awarię, atak czy błąd ludzki. Gdy inni zaczynają szukać rozwiązań, Ty już działasz.

Backup bez szyfrowania to jak sejf bez zamka. Dane – nawet te zapasowe – mogą zostać przechwycone, zmodyfikowane lub odczytane przez osoby nieuprawnione, jeśli nie są odpowiednio zabezpieczone.

Szyfrowanie kopii zapasowych obejmuje:

dane w spoczynku – przechowywane na nośnikach lokalnych, zewnętrznych lub w chmurze,

dane w tranzycie – przesyłane między systemami backupu, lokalizacjami lub centrami danych.

Dzięki temu nawet w przypadku kradzieży fizycznego nośnika, naruszenia systemu lub podsłuchania transmisji, zawartość backupu pozostaje nieczytelna i bezużyteczna dla atakującego.

To kluczowy element strategii ochrony danych – szczególnie w sektorach regulowanych i środowiskach rozproszonych. Szyfrowanie nie tylko zwiększa bezpieczeństwo, ale też wspiera zgodność z normami takimi jak RODO, ISO 27001 czy DORA.

Firmowe dane nie są już ograniczone do lokalnych serwerów – znajdują się na laptopach pracowników, w systemach SaaS, aplikacjach chmurowych i usługach zewnętrznych. Ich utrata może być równie kosztowna jak awaria centrum danych.

Dlatego skuteczna strategia backupu obejmuje:

endpointy (komputery, laptopy, urządzenia mobilne),

usługi SaaS (np. Microsoft 365, Google Workspace),

chmurowe bazy danych i pliki (np. AWS, Azure, Dropbox).

Pełna ochrona oznacza, że żaden istotny zasób nie zostaje pominięty, niezależnie od tego, gdzie się znajduje. W dobie pracy hybrydowej, rozproszonej infrastruktury i rosnącej liczby aplikacji chmurowych, backup obejmujący całość środowiska to nie opcja – to konieczność.

Jeśli backup znajduje się w tej samej przestrzeni co dane produkcyjne, cyberatak może zniszczyć wszystko – zarówno oryginały, jak i kopie. Właśnie dlatego izolacja środowiska backupowego to kluczowy filar odporności na incydenty.

Odpowiednia separacja oznacza:

brak bezpośredniego połączenia z systemami operacyjnymi i użytkownikami końcowymi,

fizyczne lub logiczne odseparowanie – np. osobna lokalizacja, sieć lub strefa bezpieczeństwa,

ograniczenie dostępu tylko do wybranych procesów backupu i przywracania.

Taki model uniemożliwia atakującemu dotarcie do kopii zapasowych, nawet jeśli przejmie kontrolę nad częścią infrastruktury. To jeden z najskuteczniejszych sposobów, by zabezpieczyć się przed pełną utratą danych i zachować możliwość szybkiego odtworzenia środowiska.

Nowoczesne systemy backupu to nie tylko magazyny danych – to aktywne narzędzia bezpieczeństwa. Potrafią wykrywać anomalie w plikach źródłowych i sygnalizować potencjalne zagrożenia jeszcze zanim dojdzie do utraty danych.

Analiza integralności obejmuje m.in.:

wykrywanie masowych zmian, nadpisań lub usunięć plików,

porównywanie hashy i metadanych,

alertowanie o odstępstwach od standardowych wzorców.

Dzięki temu organizacja otrzymuje wczesne ostrzeżenie o potencjalnym ataku, błędzie lub sabotażu, a backup nie służy jedynie do przywracania – staje się elementem aktywnego monitoringu bezpieczeństwa.

Nie każdy incydent oznacza całkowitą utratę danych — czasem wystarczy jedno kliknięcie, by nadpisać lub usunąć coś kluczowego. Dlatego tak ważna jest możliwość przywracania nie tylko ostatniej wersji, ale również wcześniejszych stanów pliku, folderu czy całego systemu.

Wersjonowanie pozwala:

odzyskać dane sprzed błędu ludzkiego, awarii czy infekcji,

przywracać pojedyncze elementy lub całe środowiska do wybranego punktu w czasie,

działać szybko i precyzyjnie, bez konieczności odtwarzania wszystkiego od zera.

To jak funkcja „cofnij” dla Twojej infrastruktury — działa wtedy, gdy najbardziej jej potrzebujesz.

Wybierz rozwiązanie backupu dopasowane do Twojej firmy

Wiemy że każda firma jest inna – dlatego oferujemy dwa podejścia do tworzenia i odtwarzania kopii zapasowych, abyś mógł wybrać rozwiązanie idealnie dopasowane do swoich potrzeb.

Ochrona danych dla firm, które cenią prostotę

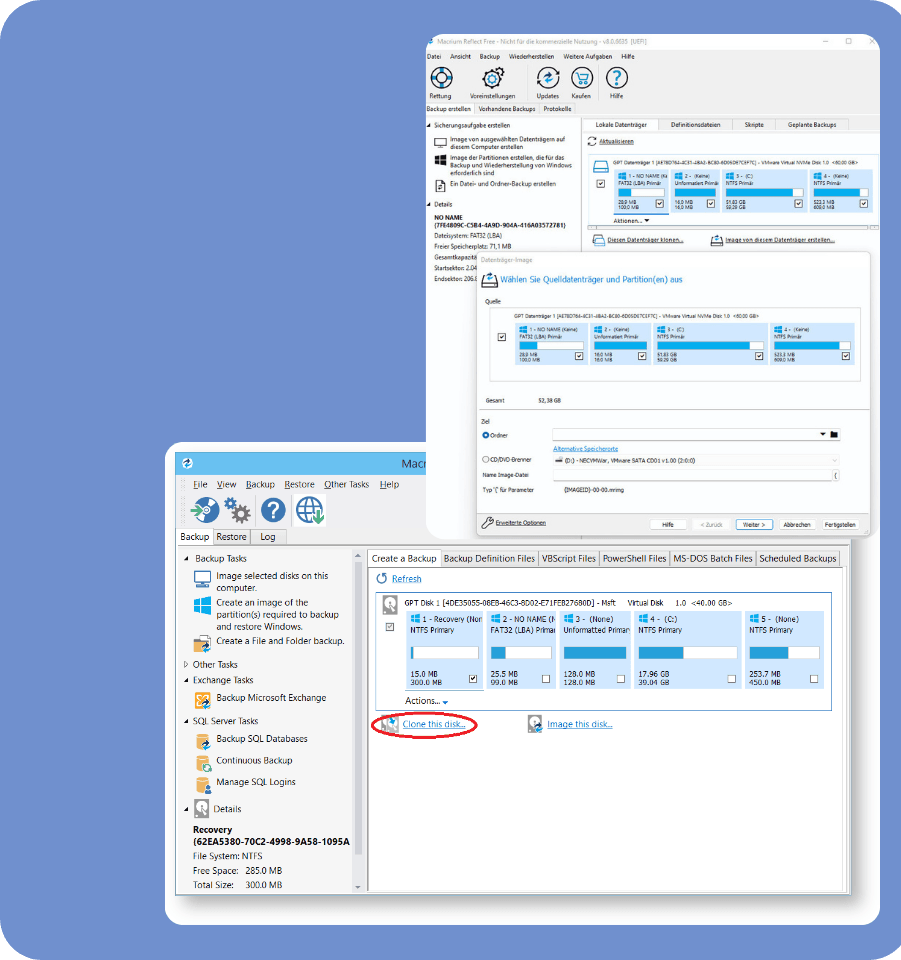

Macrium wyróżnia się prostotą wdrożenia i przejrzystym interfejsem, dzięki czemu w krótkim czasie można uruchomić skuteczną ochronę danych w całej firmie. Oparte na sprawdzonych mechanizmach backupu rozwiązanie zapewnia stabilność działania nawet w krytycznych momentach.

To praktyczne narzędzie, które pozwala firmom skupić się na pracy, zamiast na obsłudze skomplikowanych systemów bezpieczeństwa.

- Idealny dla firm, które potrzebują prostego w obsłudze, niezawodnego narzędzia do ochrony stacji roboczych, laptopów i serwerów.

- Doskonały wybór, jeśli zależy Ci na automatycznym backupie plików i systemów, łatwym przywracaniu pojedynczych plików lub całych systemów.

- Sprawdza się tam, gdzie liczy się szybkość działania i minimalny koszt wdrożenia

Backup klasy enterprise dla wymagających

Unitrends to platforma stworzona z myślą o organizacjach, które wymagają nieprzerwanej dostępności systemów. Zaprojektowana do pracy w złożonych infrastrukturach IT, umożliwia scentralizowane zarządzanie ochroną danych oraz szybkie reagowanie na każdy incydent.

Dzięki pełnej integracji z chmurą i funkcjom automatyzacji stanowi solidny fundament strategii bezpieczeństwa w nowoczesnych firmach.

- Rozwiązanie klasy enterprise dla firm, które muszą zabezpieczyć zarówno środowiska fizyczne, jak i wirtualne (VMware, Hyper-V).

- Zapewnia Disaster Recovery w chmurze, automatyczne testy odtworzeniowe i natychmiastowe uruchamianie systemów po awarii.

- Idealny wybór, jeśli Twoja firma nie może pozwolić sobie na przestoje i wymaga centralnego zarządzania kopią zapasową w skali całej organizacji.

Masz pewność, że Twoje dane są bezpieczne?

Zleć audyt bezpieczeństwa IT

Nie czekaj, aż coś się wydarzy. Jeden błąd, przypadkowe kliknięcie lub niezałatana luka mogą kosztować Cię dane, klientów i reputację. Audyt IT pozwoli wykryć zagrożenia, zanim zrobią to cyberprzestępcy.

6 powodów, dla których firmy wybierają

nasze systemy ochrony danych

Pełna ochrona przed utratą danych

Zabezpieczasz swoje pliki, systemy i aplikacje przed ransomware, awariami oraz błędami ludzkimi.

Szybkie odtwarzanie po awarii

Przywrócenie działania firmy w kilka minut, a nie dni — minimalizujesz przestoje i straty finansowe.

Zgodność z RODO i normami branżowymi

Spełniasz wymogi prawne i audytowe, chroniąc dane klientów oraz reputację firmy.

Elastyczność wdrożenia

Backup lokalny, w chmurze lub hybrydowy — dopasowany do wielkości i specyfiki Twojej firmy.

Proste zarządzanie

Intuicyjne panele administracyjne umożliwiają łatwe tworzenie harmonogramów i monitorowanie kopii.

Wsparcie ekspertów 24/7

Dostęp do specjalistów, którzy pomogą Ci w konfiguracji, utrzymaniu i szybkim reagowaniu na incydenty.

Najczęstsze pytania o kopie zapasowe

Masz wątpliwości? Sprawdź, co pytają inni i rozwiej swoje obawy.