Testy podatności – wykryj luki, zanim

zrobi to haker

Testy penetracyjne, audyty infrastruktury, analiza incydentów – sprawdzamy odporność Twoich systemów

i pomagamy zlikwidować luki zanim zrobi to ktoś inny.

Jak brak testów podatności wystawia Twoją firmę na atak?

- Niewykryta luka w systemie pozwala hakerowi już teraz uzyskać dostęp do Twoich danych.

- Niezałatana podatność w aplikacji umożliwia przejęcie kont pracowników w każdej chwili.

- Stare, nieaktualizowane serwery stają się otwartą furtką dla cyberprzestępców.

- Błąd w konfiguracji sieci daje intruzom możliwość swobodnego poruszania się po infrastrukturze.

- Brak weryfikacji zabezpieczeń sprawia, że atak może pozostać niewykryty tygodniami, a Ty nie wiesz, co już wyciekło.

Tak działa biznes, gdy wszystkie luki są pod kontrolą

- Potencjalne zagrożenia są eliminowane, zanim hakerzy zdążą je wykorzystać.

- Infrastruktura IT działa w sposób stabilny i przewidywalny, bez ryzyka nagłych przestojów.

- Twoje dane, aplikacje i zasoby są chronione zgodnie z najwyższymi standardami bezpieczeństwa.

- Audyty i kontrole zgodności przebiegają bezproblemowo, bo zabezpieczenia są zawsze aktualne.

- Zespół IT może skupić się na rozwoju firmy, a nie gaszeniu pożarów po udanych atakach.

Jakie testy bezpieczeństwa wykonujemy?

Nie każda firma potrzebuje tego samego. Dlatego dopasowujemy zakres testów do Twoich realnych potrzeb – od symulowanych ataków, przez audyty, aż po analizę incydentów.

Sprawdź, co możemy dla Ciebie przetestować:

Sam decydujesz, kto ma dostęp, na jak długo i co może zrobić z plikiem. W razie potrzeby odbierasz dostęp jednym kliknięciem.

Nawet jeśli dokument opuści firmę, nikt niepowołany go nie otworzy ani nie przekaże dalej. Ty ustalasz zasady – zawsze.

Nie uczysz pracowników nowych systemów. SealPath działa w tle, automatycznie zabezpieczając wszystko zgodnie z polityką.

System rejestruje kto, kiedy i jak korzystał z dokumentów – masz gotowe raporty, gdy ktoś zapyta o zgodność.

Otrzymujesz pełen wgląd: kto otworzył plik, kiedy, ile razy, z jakiego urządzenia. Możesz reagować na bieżąco.

SealPath integruje się z Microsoft 365, AD i środowiskiem Windows. Nie potrzebujesz nowej infrastruktury ani działu IT.

Narzędzia do testów podatności systemu , z których korzystamy

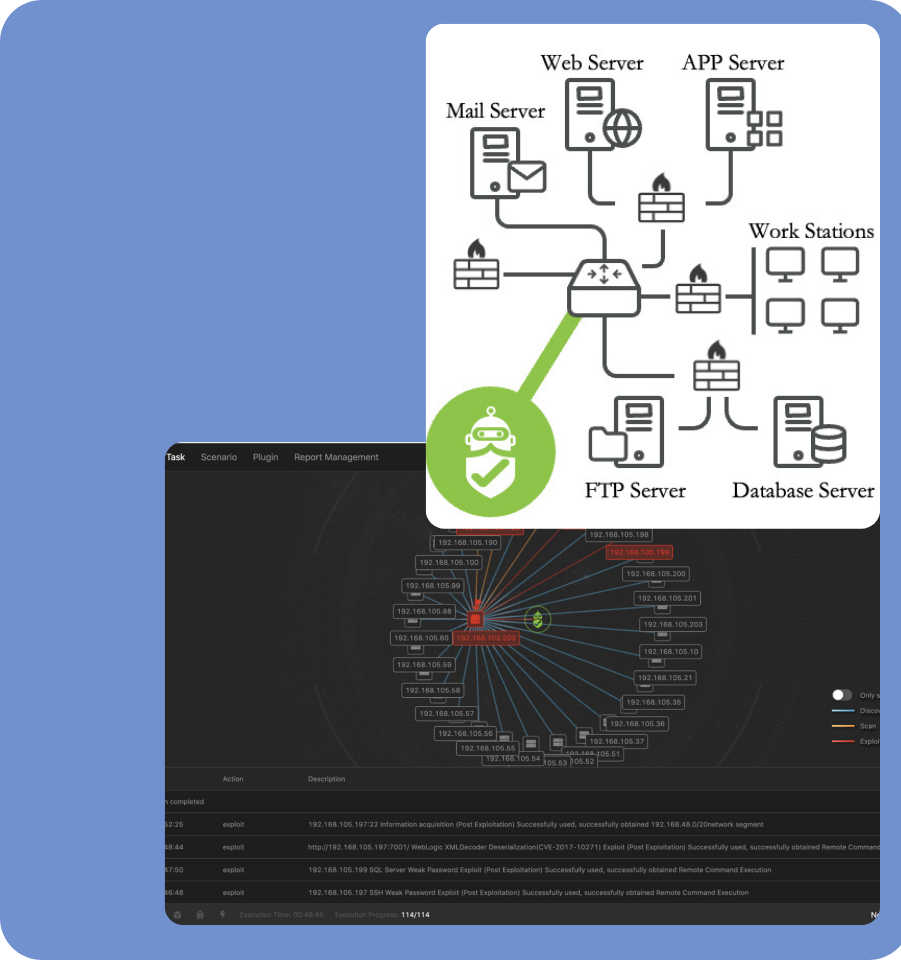

Automatyczne testy penetracyjne 24/7

RidgeBot to zaawansowany, w pełni automatyczny system do przeprowadzania testów penetracyjnych. Symuluje prawdziwe ataki hakerskie, aby w kontrolowany sposób ujawnić słabe punkty w infrastrukturze IT – zanim zrobi to cyberprzestępca. Dzięki regularnym testom pozwala na bieżąco weryfikować skuteczność zabezpieczeń i spełniać wymogi audytów bezpieczeństwa.

- Idealny dla firm, które chcą stale monitorować poziom odporności swoich systemów.

- Automatycznie wykrywa luki i przedstawia rekomendacje ich usunięcia.

- Symuluje rzeczywiste scenariusze ataków, aby zapewnić maksymalny realizm testów.

Ocena bezpieczeństwa dostawców

RiskRecon to platforma dla organizacji, które muszą regularnie oceniać poziom bezpieczeństwa swoich systemów oraz dostawców zewnętrznych.

Działa w tle, automatycznie skanując setki elementów infrastruktury IT i usług online, aby wykryć luki, błędne konfiguracje czy naruszenia zgodności.

- Idealny dla firm, które chcą w pełni rozumieć swój poziom ryzyka cybernetycznego.

- Automatycznie identyfikuje obszary wymagające natychmiastowej uwagi.

- Pozwala monitorować bezpieczeństwo nie tylko wewnątrz firmy, ale też u dostawców i kontrahentów.

Skaner podatności i audyt zgodności w jednym narzędziu

SecPoint automatycznie skanuje całą infrastrukturę – serwery, stacje robocze, aplikacje, urządzenia mobilne i IoT – w poszukiwaniu luk, błędnych konfiguracji i przestarzałych systemów.

Zapewnia szczegółowe raporty z oceną ryzyka i zaleceniami naprawczymi, a także weryfikuje zgodność z RODO, ISO i innymi standardami.

- Idealny dla firm, które chcą regularnie sprawdzać podatności bez zatrudniania dodatkowych specjalistów.

- Wykrywa słabe hasła, nieaktualne oprogramowanie i błędne ustawienia systemów.

- Pomaga spełnić wymagania audytów bezpieczeństwa i standardów branżowych.

Jak realizujemy testy bezpieczeństwa?

Testy bezpieczeństwa prowadzimy w przejrzysty sposób – bez chaosu i niezrozumiałych raportów.

Wiesz, co robimy i dlaczego. Od konsultacji po gotowe rekomendacje.

Konsultacja i określenie celu

Rozmawiamy o Twoich potrzebach i systemach. Ustalamy, co warto przetestować i w jakim zakresie.

Wykonanie testów lub audytu

Przeprowadzamy zaplanowane testy – automatyczne, ręczne lub audytowe – bez zakłóceń w pracy.

Raport z wynikami

Otrzymujesz przejrzysty raport z wykrytymi lukami, poziomem ryzyka i ich wpływem na firmę.

Rekomendacje i plan działań

Pokazujemy, co i jak poprawić – priorytety, rozwiązania i konkretne kroki naprawcze.

Wdrożenie zabezpieczeń

Pomagamy Ci wdrożyć potrzebne zmiany – od konfiguracji po dobór narzędzi.

Retest i potwierdzenie zmian

Ponownie sprawdzamy system po wdrożeniu – by upewnić się, że wszystko działa jak należy.

Masz pewność, że Twoje dane są bezpieczne?

Zleć audyt bezpieczeństwa IT

Nie czekaj, aż coś się wydarzy. Jeden błąd, przypadkowe kliknięcie lub niezałatana luka mogą kosztować Cię dane, klientów i reputację. Audyt IT pozwoli wykryć zagrożenia, zanim zrobią to cyberprzestępcy.

Najczęściej zadawane pytania o

testy bezpieczeństwa

Masz wątpliwości? Nic dziwnego – testy bezpieczeństwa to temat, który budzi pytania.

Zebraliśmy najczęstsze z nich i odpowiadamy prosto, konkretnie i bez technicznego żargonu.