Zarządzanie dostępem uprzywilejowanym (PAM)

Z PAM wiesz dokładnie, kto ma dostęp do Twoich systemów, i masz nad tym pełną kontrolę.

Blokujesz nieautoryzowane działania, ograniczasz ryzyko błędu i reagujesz, zanim zrobi się poważnie.

Zarządzanie dostępem uprzywilejowanym

ujawnia każde logowanie

Zamiast zgadywać, kto ma dostęp do Twoich systemów, masz pełną pewność – w czasie rzeczywistym. Zarządzanie dostępem uprzywilejowanym (PAM) zapewnia Ci pełną widoczność, umożliwiając śledzenie każdego logowania oraz natychmiastową reakcję na nieautoryzowane działania. Dzięki temu odzyskujesz kontrolę i możesz spać spokojniej.

Nie każda szkoda wynika z ataku z zewnątrz

Czasem to własny pracownik, podwykonawca lub administrator – przypadkiem albo celowo – może zmienić dane, usunąć pliki lub dać dostęp niepowołanym osobom. Bez właściwego nadzoru nawet jedna osoba może zagrozić działaniu całej firmy. Czy wiesz, kto ma taką możliwość u Ciebie?

Nie mam pewności, kto i kiedy wchodzi do moich systemów

Wyobraź sobie, że ktoś uzyskuje dostęp do Twoich danych – i nikt tego nie zauważa. Bez pełnej kontroli nad logowaniami nie wiesz, kto, kiedy i dlaczego wchodzi do Twojego systemu. Brak tej wiedzy to ryzyko nadużyć, błędów i poważnych konsekwencji. Czy jesteś na to przygotowany?

Ochrona dostępu do kont wymaga czegoś więcej niż hasła

Tradycyjne zabezpieczenia już nie wystarczają. Konta administratorów wymagają znacznie więcej – wielopoziomowej kontroli: autoryzacji, monitorowania sesji, ograniczania dostępu do konkretnych zasobów i czasu działania. System PAM robi to za Ciebie automatycznie – chroni to, co najcenniejsze, zanim sytuacja stanie się zagrożeniem.

Liczy się czas reakcji – a nie obietnica, że „ktoś się tym zajmie”

Gdy dochodzi do incydentu, liczy się każda sekunda — a nie czas spędzony na przeszukiwaniu arkuszy i procedur. Rozwiązania z zakresu PAM umożliwiają natychmiastowe zablokowanie sesji, konta lub dostępu – jednym kliknięciem, bez zbędnych kroków. Zamiast reagować w stresie, masz kontrolę nad sytuacją od pierwszej chwili.

Wyzwania firm związane z zarządzaniem uprawnieniami dostępu

Łatwy cel dla hakerów

Newralgiczne zasoby o ograniczonym dostępie są pierwszorzędnym celem cyberataków.

Eskalacja uprawnień

Przejęcie jednego konta może doprowadzić do całkowitej kontroli nad infrastrukturą IT.

Zagrożenia wewnętrzne

Pracownicy, kontrahenci czy dostawcy mogą, celowo lub nie, narazić firmę na poważne incydenty.

Brak widoczności działań

Trudność w monitorowaniu, kto, kiedy i w jaki sposób korzysta z dostępu do wrażliwych zasobów.

Ryzyko utraty reputacji i zgodności z regulacjami

Incydent bezpieczeństwa może skutkować sankcjami prawnymi i utratą zaufania klientów.

Jak implementacja PAM może

zmniejszyć ryzyko cyberzagrożenia?

Implementacja PAM znacząco ogranicza ryzyko ataków poprzez kontrolę, monitorowanie i zabezpieczanie dostępu do kont uprzywilejowanych. Poniżej znajdziesz kluczowe mechanizmy, które na to wpływają:

Ataki ransomware to dziś jedno z największych zagrożeń dla ciągłości działania firm. Zaszyfrowanie serwerów, baz danych czy całych systemów może sparaliżować działalność na wiele dni, a nawet tygodni — chyba że firma ma dobrze zaprojektowaną strategię backupu.

Odporność na ransomware oznacza, że Twoje kopie zapasowe są:

Izolowane od systemów produkcyjnych (np. w strefie air-gap),

Niemodyfikowalne — dzięki technologii WORM (Write Once Read Many),

Regularnie testowane pod kątem możliwości przywrócenia.

Dzięki temu, nawet jeśli główny system zostanie całkowicie zaszyfrowany lub zablokowany, możesz szybko odzyskać dane z bezpiecznych kopii, bez płacenia okupu i bez wielodniowego przestoju.

Posiadanie kopii zapasowej to jedno — ale pewność, że da się z niej skorzystać, to coś zupełnie innego. W sytuacjach kryzysowych liczy się każda minuta, a ręczne testowanie backupu „od czasu do czasu” to zbyt duże ryzyko.

Dzięki automatycznym testom odtwarzania:

system sam cyklicznie sprawdza integralność danych i możliwość ich przywrócenia,

błędy są wykrywane wcześniej, zanim będzie za późno,

masz udokumentowane dowody, że backup działa – co jest ważne również przy audytach.

To nie teoria – to praktyczny dowód gotowości na awarię, atak czy błąd ludzki. Gdy inni zaczynają szukać rozwiązań, Ty już działasz.

Backup bez szyfrowania to jak sejf bez zamka. Dane – nawet te zapasowe – mogą zostać przechwycone, zmodyfikowane lub odczytane przez osoby nieuprawnione, jeśli nie są odpowiednio zabezpieczone.

Szyfrowanie kopii zapasowych obejmuje:

dane w spoczynku – przechowywane na nośnikach lokalnych, zewnętrznych lub w chmurze,

dane w tranzycie – przesyłane między systemami backupu, lokalizacjami lub centrami danych.

Dzięki temu nawet w przypadku kradzieży fizycznego nośnika, naruszenia systemu lub podsłuchania transmisji, zawartość backupu pozostaje nieczytelna i bezużyteczna dla atakującego.

To kluczowy element strategii ochrony danych – szczególnie w sektorach regulowanych i środowiskach rozproszonych. Szyfrowanie nie tylko zwiększa bezpieczeństwo, ale też wspiera zgodność z normami takimi jak RODO, ISO 27001 czy DORA.

Podział ról i uprawnień jest jednym z aspektów zarządzania dostępem uprzywilejowanym. Zmniejsza ryzyko nadużyć i błędów wynikających z nadmiernych uprawnień przypisanych jednej osobie. Dzięki separacji obowiązków żaden użytkownik nie może samodzielnie przeprowadzić istotnych zmian bez udziału lub wiedzy innych – co zwiększa poziom kontroli i ogranicza możliwość ukrycia niepożądanych działań. To kluczowy element bezpiecznej architektury zarządzania uprawnieniami w organizacji.

Wspólne konta z jednym hasłem to poważna luka w bezpieczeństwie – brak jednoznacznej identyfikacji użytkownika uniemożliwia przypisanie odpowiedzialności za konkretne działania. System PAM pozwala zastąpić takie praktyki unikalnymi poświadczeniami i indywidualnym dostępem. Każda aktywność jest przypisana do konkretnego użytkownika, co zwiększa przejrzystość, ułatwia audyt i skutecznie ogranicza ryzyko nadużyć.

Zawansowane rozwiązania zarządzania dostępem uprzywilejowanym (PAM) wykorzystują analizę behawioralną do bieżącej identyfikacji odstępstw od typowych wzorców zachowań użytkowników uprzywilejowanych. Nietypowe operacje, takie jak dostęp poza godzinami pracy, próby eskalacji uprawnień czy działania w nieautoryzowanych systemach, są natychmiast wykrywane i blokowane. Taka proaktywna kontrola znacząco zmniejsza ryzyko naruszenia bezpieczeństwa i pozwala na szybką reakcję, zanim dojdzie do poważnego incydentu.

Nasze rozwiązania do zarządzania

dostępem użytkownika

Pełna kontrola dostępu do wrażliwych systemów w Twojej firmie

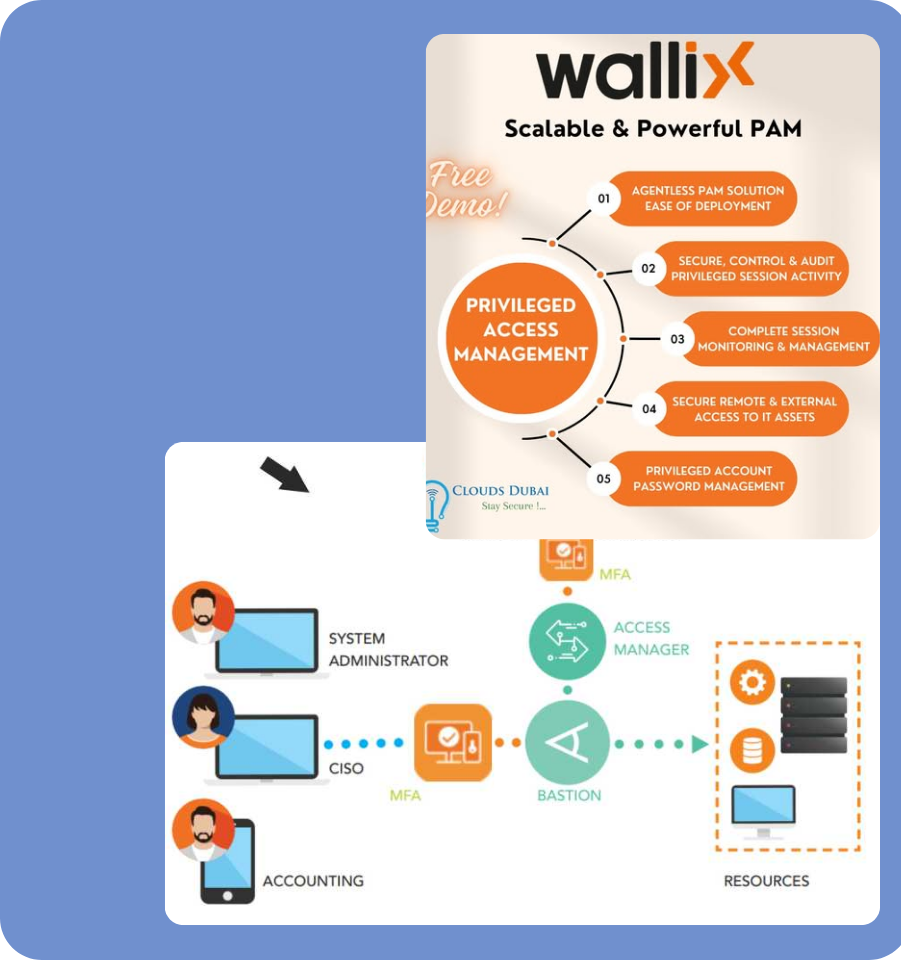

Wallix Bastion to rozwiązanie klasy enterprise, które daje firmom pełną kontrolę nad dostępem do wrażliwych systemów. Umożliwia monitorowanie i nagrywanie sesji użytkowników uprzywilejowanych, a także bezpieczne przechowywanie i zarządzanie hasłami.

Wspiera zgodność z RODO, ISO, DORA i NIS2, pomagając chronić krytyczną infrastrukturę IT przed nadużyciami i atakami.

- Idealny dla firm, które chcą skutecznie zarządzać kontami uprzywilejowanymi i minimalizować ryzyko nadużyć.

- Sprawdza się w środowiskach wymagających pełnej zgodności z rygorystycznymi normami bezpieczeństwa.

- Pozwala chronić dane przed nieautoryzowanym dostępem dzięki sesjom monitorowanym w czasie rzeczywistym.

Masz pewność, że Twoje dane są bezpieczne?

Zleć audyt bezpieczeństwa IT

Nie czekaj, aż coś się wydarzy. Jeden błąd, przypadkowe kliknięcie lub niezałatana luka mogą kosztować Cię dane, klientów i reputację. Audyt IT pozwoli wykryć zagrożenia, zanim zrobią to cyberprzestępcy.

Co zyskasz dzięki usługom Baservice z zakresu zarządzania dostępem uprzywilejowanym?

Ograniczenie ryzyka operacyjnego

Monitoruj działania użytkowników uprzywilejowanych i szybko reaguj na nieautoryzowane operacje, zanim zakłócą kluczowe procesy biznesowe.

Scentralizowane repozytorium

Przechowuj poświadczenia w jednym, bezpiecznym miejscu – automatyzuj rotację haseł i centralnie zarządzaj dostępem do kont uprzywilejowanych.

Ograniczenie ryzyka strat finansowych

Chroń się przed kosztownymi incydentami – zarządzaj dostępem uprzywilejowanym, wykrywaj anomalie i blokuj zagrożenia, zanim naruszą bezpieczeństwo.

Zgodność z wymaganiami audytowymi

Zyskaj zgodność z normami ISO, DORA i NIST — rejestruj działania uprzywilejowanych użytkowników i uprość przygotowanie do audytów.

Pełna kontrola nad dostępem

Decyduj, kto i kiedy ma dostęp do wrażliwych systemów — centralnie zarządzaj uprawnieniami i reaguj na zmiany w czasie rzeczywistym.

Czasowy dostęp uprzywilejowany

Usprawnij zarządzanie cyklem życia kont uprzywilejowanych — nadawaj dostęp tylko wtedy, gdy jest potrzebny, i automatycznie go odbieraj po zakończeniu zadania.

Jak wygląda proces współpracy z nami?

Rozumiemy, że skuteczne zarządzanie dostępem uprzywilejowanym wymaga więcej niż tylko technologii — to także procesy, analiza i dopasowanie do potrzeb organizacji. Dlatego naszą współpracę opieramy na trzech kluczowych etapach.

1. Analiza infrastruktury Firmy

Analizujemy dojrzałość procesów sterujących obszarem dostępu uprzywilejowanego.

Wykonujemy techniczny przegląd istniejących wdrożeń systemów PAM, sprawdzamy ich zgodność z wymogami bezpieczeństwa, normami, najlepszymi praktykami.

Identyfikujemy słabości oraz możliwości usprawnień.

Oferujemy możliwość niezależnej weryfikacji jakości prowadzonego wdrożenia.

2. Doradztwo rozwiązania typu PAM

- Opracowujemy modele procesów związanych z obszarem dostępu uprzywilejowanego.

- Doradzamy w wyborze optymalnych systemów PAM oraz powiązanych narzędzi, pozwalający na osiągnięcie zakładanych celów.

3. Wdrożenie PAM

- Prowadzimy kompleksowe wdrożenia systemów PAM.

- Wspieramy w rozwoju i utrzymaniu wdrożonych systemów.

Zarządzanie dostępem uprzywilejowanym

Co warto wiedzieć?

Masz wątpliwości? Sprawdź, co pytają inni i rozwiej swoje obawy.